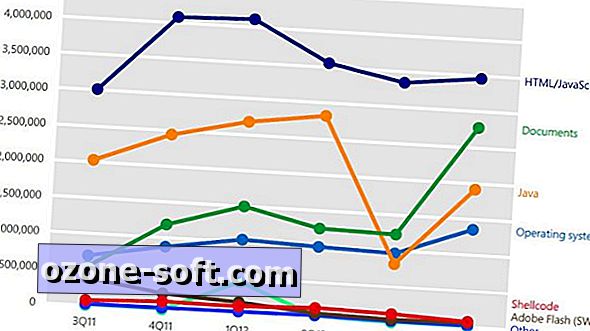

Nors pirmuosius 10 naudojimo metų OS X buvo žalinga kenkėjiška programinė įranga, neseniai kenkėjiškų programų programinė įranga išsigelbėjo, o tai turėjo įtakos daugeliui „Mac“ sistemų.

Vienas iš pirmųjų buvo „MacDefender“ suklastotas antivirusinis sukčiavimas, kurio metu žmonės, išduodantys kredito kortelės informaciją, nebijo bausti, kad jų sistemos buvo užkrėstos. Šis sukčiai gana greitai išsiskyrė, nes bandė išvengti aptikimo ir toliau verčia žmones siūlyti asmeninę informaciją. Kitas sukčiai buvo DNSChanger kenkėjiškų programų, kurios paveikė milijonus kompiuterių sistemų visame pasaulyje, ir kurios galiausiai nukreipė nukentėjusias sistemas į kenksmingas svetaines, ir kaip ir „MacDefender“ kenkėjiškos programos bandė žmones pasiūlyti asmeninę informaciją.

Naujausia „OS X“ nukentėjusi programa buvo „Flashback“ sukčiavimas, kuris iš pradžių buvo pradėtas naudoti kaip „Flash“ grotuvo diegimo programa, kurią buvo lengva išvengti. Tačiau grėsmė greitai išsiskyrė į rimtesnę grėsmę, pasinaudodama nenaudojamomis „Java“ saugumo skylėmis (kurias „Apple“ nuo to laiko kreipėsi) įdiegti „Mac“, kuriame veikia „Java“, tik apsilankius kenkėjiškame tinklalapyje ir nereikalaujant vartotojo dėmesio. Iki šiol apskaičiuota, kad visame pasaulyje užsikrėtė daugiau nei 600 000 Mac sistemų, dauguma JAV ir Kanadoje.

Kaip tai veikia?

„Flashback“ kenkėjiška programa įveda kodą į programas (konkrečiai žiniatinklio naršykles), kurios bus vykdomos, kai jos bus paleistos, o tada nuotoliniams serveriams siunčiamas ekrano kopijas ir kitą asmeninę informaciją.

Pirmasis žingsnis: „Java“ naudojimas

Kai susiduriate su kenkėjišku tinklalapiu, kuriame yra kenkėjiškų programų, ir jūsų sistemoje veikia nepakeista „Java“ versija, ji pirmiausia atliks mažą „Java“ programėlę, kuri, paleisdama, sulaužys „Java“ saugumą ir parašys nedidelę diegimo programą į vartotojo abonementą. Programa pavadinta kaip .jupdate, .mkeeper, .flserv, .null arba .rserv, o laikotarpis prieš jį leidžia paslėpti numatytame ieškiklio vaizde.

Be to, „Java“ programėlė užrašys paleidimo failą, pavadintą „com.java.update.plist“, „com.adobe.reader.plist“, „com.adobe.flp.plist“ arba net „null.plist“ į dabartinį vartotojo ~ / Library / LaunchAgents / aplanką, kuris nuolat paleidžia .jupdate programą, kai vartotojas prisijungs.

Kad būtų išvengta aptikimo, montuotojas pirmiausia ieško kai kurių antivirusinių įrankių ir kitų komunalinių paslaugų, kurios gali būti naudojamos naudotojo sistemoje, kuri, pasak F-Secure, apima:

/ Biblioteka / Little Snitch

/Developer/Applications/Xcode.app/Contents/MacOS/Xcode

/ Programos / VirusBarrier X6.app

/Application/iAntiVirus/iAntiVirus.app

/Applications/avast!.app

/Applications/ClamXav.app

/Application/HTTPScoop.app

/ Programos / Paketas Peeper.app

Jei randama šių įrankių, kenkėjiška programa ištrina save bandydama užkirsti kelią aptikimui tiems, kurie turi priemonių ir galimybių tai daryti. Daugelis kenkėjiškų programų naudoja šį elgesį, kaip buvo pastebėta kitose, pvz., Cunamio kenkėjiškų programų botoje.

Antras žingsnis: naudingosios apkrovos atsisiuntimas

Kai vykdoma „jupdate“ programa, ji prisijungs prie nuotolinio serverio ir atsisiunčia kenkėjiškų programų programą, kuri yra pati kenkėjiška programa ir kurią sudaro du komponentai. Pirmasis yra pagrindinė kenkėjiškų programų dalis, kuri atlieka asmeninės informacijos surinkimą ir įkėlimą, o antroji - filtro komponentas, naudojamas apsaugoti nuo kenkėjiškų programų veikimo, nebent naudojamos specialios programos, pvz., Interneto naršyklės.

Trečias žingsnis: infekcija

Kai kenkėjiškos programos ir filtras atsisiunčiami, kenkėjiška programa paleista, kad užkrėstu sistemą. Čia vartotojai matys įspėjimą apie programinės įrangos atnaujinimą ir bus paraginti pateikti savo slaptažodžius. Deja, šiuo metu nėra nieko, kas leistų užkirsti kelią infekcijai, ir ar slaptažodis teikiamas tik pakeitus infekcijos režimą.

Infekcijos rutinos šaknis grindžiamas konfigūracijos failų konfigūravimu OS X, kurie yra skaitomi ir vykdomi, kai programos vykdomos. Vienas iš jų yra vadinamas „Info.plist“, esantis kiekvieno OS X programos paketo aplanke „Turinys“, ir yra skaitomas, kai atidaroma konkreti programa. Antrasis vadinamas „environment.plist“ ir yra vartotojo abonemente paslėptame aplanke (~ / .MacOSX / environment.plist), kurį galima naudoti norint paleisti parametrus, kai vartotojas atidaro visas programas.

Pirmasis infekcijos būdas yra jei pateikiamas slaptažodis, tokiu atveju kenkėjiška programa pakeičia „Info.plist“ failus „Safari“ ir „Firefox“, kad paleistų kenkėjiškas programas, kai šios programos yra atidarytos. Tai kenkėjiškų programų pageidaujamas infekcijos režimas, tačiau jei slaptažodis nepateikiamas, kenkėjiškos programos nukreipiamos į antrąjį infekcijos režimą, kuriame jis pakeičia „environment.plist“ failą.

Naudojant aplinkosaugos failo failą „malware.pl“, kenkėjiškos programos bus rodomos kiekvieną kartą, kai bus atidaryta programa, ir tai sukels avarijas ir kitą nelyginį elgesį, kuris gali sukelti pavojų naudotojui, todėl kenkėjiškos programos naudoja filtrų komponentą tik tam tikroms programoms „Safari“, „Firefox“, „Skype“ ir net „Office“ įrenginiai.

Bet kuriuo atveju, kai parsisiuntėte kenkėjišką programinę įrangą, ji užkrės sistemą naudodama vieną iš šių būdų ir veiks, kai bus naudojamos tikslinės programos, pvz., Žiniatinklio naršyklės. Naujausiose kenkėjiškų programų versijose, įdiegus naudojant „environment.plist“ failą, ji toliau tikrins sistemą, kad užtikrintų, jog yra programų, pvz., „Office“ ar „Skype“, įrenginiai, ir galbūt ištrinti save, jei šios programos nėra visiškai ar tinkamai įdiegta. „F-Secure“ spėja, kad tai yra bandymas užkirsti kelią ankstyvam kenkėjiškų programų aptikimui.

Kaip jį aptikti?

Kenkėjiškų programų aptikimas yra gana paprasta, todėl reikia tiesiog atidaryti terminalo programą / Applications / Utilities / aplanke ir paleisti šias komandas:

numatytosios reikšmės skaitomos ~ / .MacOSX / environment DYLD_INSERT_LIBRARIES

numatytuosius nustatymus skaitykite /Applications/Safari.app/Contents/Info LSEpaslaugos

numatytuosius nustatymus skaitykite /Applications/Firefox.app/Contents/Info LSEpaslaugos

Šios komandos perskaitys kai kurių taikomųjų programų „Info.plist“ failą ir vartotojo abonemento „environment.plist“ failą ir nustatys, ar kenkėjiškos programos naudojamas pats kintamasis (vadinamas „DYLD_INSERT_LIBRARIES“). Jei kintamojo nėra, tuomet šios trys terminalo komandos bus išvestos, kad numatytoji pora „neegzistuoja“, tačiau jei jos yra, tuomet šios komandos išvedys kelią, nurodantį kenkėjiškų programų failą, kurį turėtumėte matyti Terminale langas.

Be pirmiau minėtų komandų, galite patikrinti, ar nėra nematomų .so failų, kuriuos ankstesnėse kenkėjiškų programų versijose yra bendrinamo vartotojo kataloge, vykdydami šią komandą terminale:

ls -la ~ /../ Shared /.*. taip

Paleidus šią komandą, jei matote „nėra tokio failo ar katalogo“, tuomet neturite šių failų naudotojo bendrinamame kataloge; tačiau jei jie yra, tuomet juos pamatysite.

Kaip jį pašalinti?

Jei po pirmųjų trijų aptikimo komandų pastebėsite, kad jūsų sistemoje yra pakeistų failų ir įtariate, kad yra įdiegta kenkėjiška programa, galite pašalinti ją naudodami F-Secure rankinio šalinimo instrukcijas. Šios instrukcijos yra šiek tiek išsamesnės, bet jei jas tiksliai laikotės, tuomet turėtumėte sugebėti atsikratyti infekcijos sistemos:

- Atidarykite terminalą ir paleiskite šias komandas (tas pats, kaip nurodyta pirmiau):

numatytuosius nustatymus skaitykite /Applications/Safari.app/Contents/Info LSEpaslaugos

numatytuosius nustatymus skaitykite /Applications/Firefox.app/Contents/Info LSEpaslaugos

numatytosios reikšmės skaitomos ~ / .MacOSX / environment DYLD_INSERT_LIBRARIES

Vykdant šias komandas pažymėkite visą failo kelią, kuris yra išvestas į terminalo langą (jis gali būti suporuotas su terminu „DYLD_INSERT_LIBRARIES“). Kiekvienai komandai, kuri siunčia failo kelią (ir nesakau, kad domeno pora nėra), nukopijuokite visą failo kelią ir paleiskite šią komandą komandų failo keliu vietoj FILEPATH (nukopijuokite ir įklijuokite ši komanda):

grep -a -o '__ldpath __ [- ~] *' FILEPATH

- Suraskite minėtų komandų išvestyje nurodytus failus ir juos ištrinkite. Jei negalite jų rasti „Finder“, tada kiekvienam pirmam tipui „sudo rm“ terminale, po kurio yra viena erdvė, tada naudokite pelės žymeklį, kad pasirinktumėte visą failo kelią iš pirmosios komandos išvesties, ir naudokite komandą C po to - VV komandą, kurią norite nukopijuoti ir įklijuoti atgal į terminalą. Tada paspauskite „Enter“, kad vykdytumėte komandą ir pašalintumėte šį failą.

Pavyzdžiui, žr. Toliau pateiktą ekrano kopiją:

- Išbraukę visas failų nuorodas į viršų esančias „numatytųjų reikšmių“ komandas, tada pašalinote kenkėjiškų programų failus, tačiau vis tiek reikia iš naujo pakeisti pakeistas programas ir paskyros failus, todėl atlikite šias komandas:

sudo defaults delete /Applications/Safari.app/Contents/Info LSE aplinka

sudo chmod 644 /Applications/Safari.app/Contents/Info.plist

sudo defaults delete /Applications/Firefox.app/Contents/Info LSE aplinka

sudo chmod 644 /Applications/Firefox.app/Contents/Info.plist

numatytųjų reikšmių ištrinti ~ / .MacOSX / aplinka DYLD_INSERT_LIBRARIES

„startctl unsetenv“ DYLD_INSERT_LIBRARIES

- „Finder“ eikite į meniu „Go“ ir pasirinkite „Library“ (palaikykite „Lion“ parinkties klavišą, kad atskleistumėte šią parinktį meniu), tada atidarykite aplanką „LaunchAgents“, kuriame turėtumėte pamatyti failą, pavadintą kažkuo panašiu „com.java.update .plist. " Toliau įveskite terminalą į šią komandą (Pastaba: komandoje pakeiskite „com.java.update“ pavadinimą, kad atspindėtumėte failo pavadinimą prieš jo .plist priesagą, pvz., „Com.adobe.reader“, jei turėti šį failą):

numatytasis nustatymas skaito ~ / Library / LaunchAgents / com.java.update ProgramArguments

Kai ši komanda yra baigta, paspauskite Enter ir pažymėkite failo kelią, kuris buvo išvestas į terminalo langą.

Kaip ir anksčiau, suraskite šį failą „Finder“ ir ištrinkite jį, bet jei to padaryti negalite, įveskite „sudo rm“, po to - vieną tarpą, tada nukopijuokite ir įklijuokite išvesties failo kelią į komandą ir paspauskite „Enter“.

Jei norite pašalinti ankstesnius paslėptus .so failus, galite juos pašalinti, naudodami šią komandą Terminale (būtinai nukopijuokite ir įklijuokite šią komandą, nes paskutiniame komponente neturi būti jokių tarpų, kuriuose yra simbolių ir skyrybos ženklų ):

sudo rm ~ /../ Shared /.*. taip

Baigus šį veiksmą, pašalinkite failą, pavadintą „com.java.update.plist“ (arba „com.adobe.reader.plist“, ir jums reikia gerai eiti.

Atnaujinta: 2012/04/05, 10:00 - pridėtos paslėptų .so failų, naudojamų ankstesnėse kenkėjiškų programų versijose, aptikimo ir šalinimo instrukcijos.

Palikite Komentarą